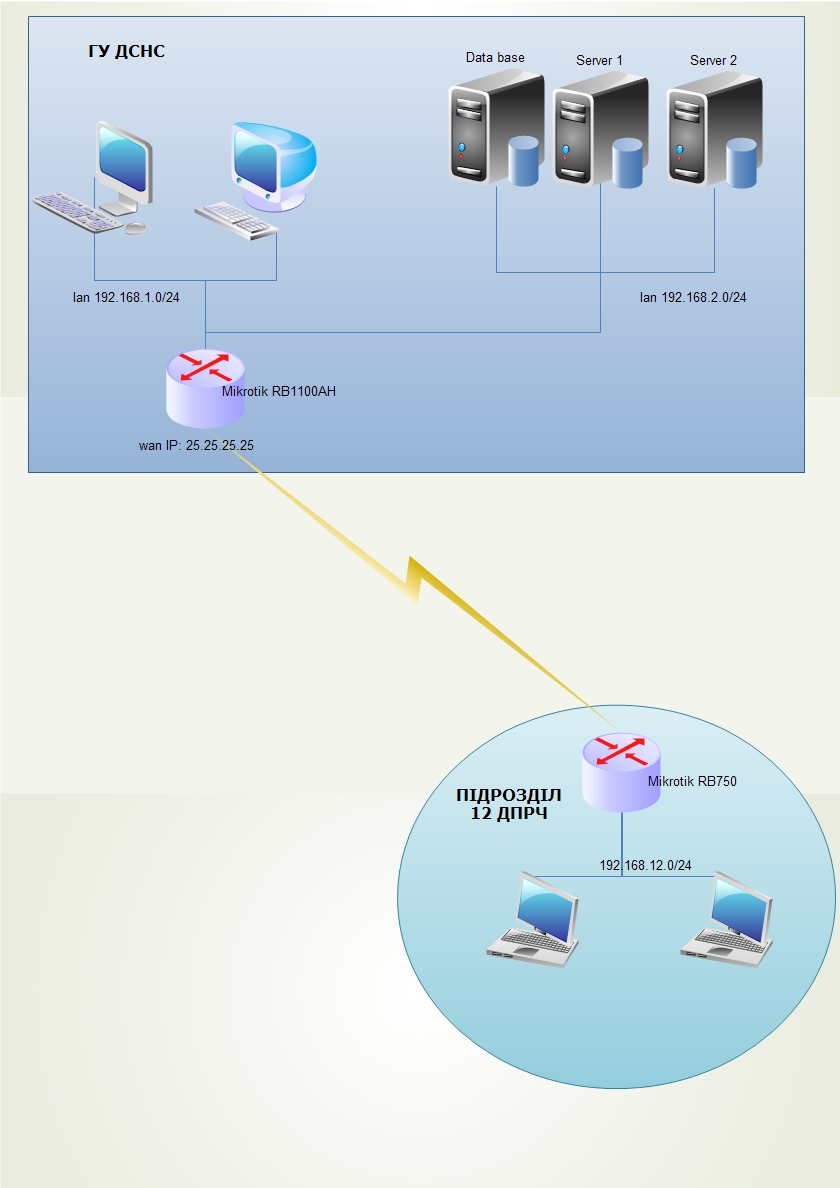

Типова схема адресації ГУ та підрозділу буде така:

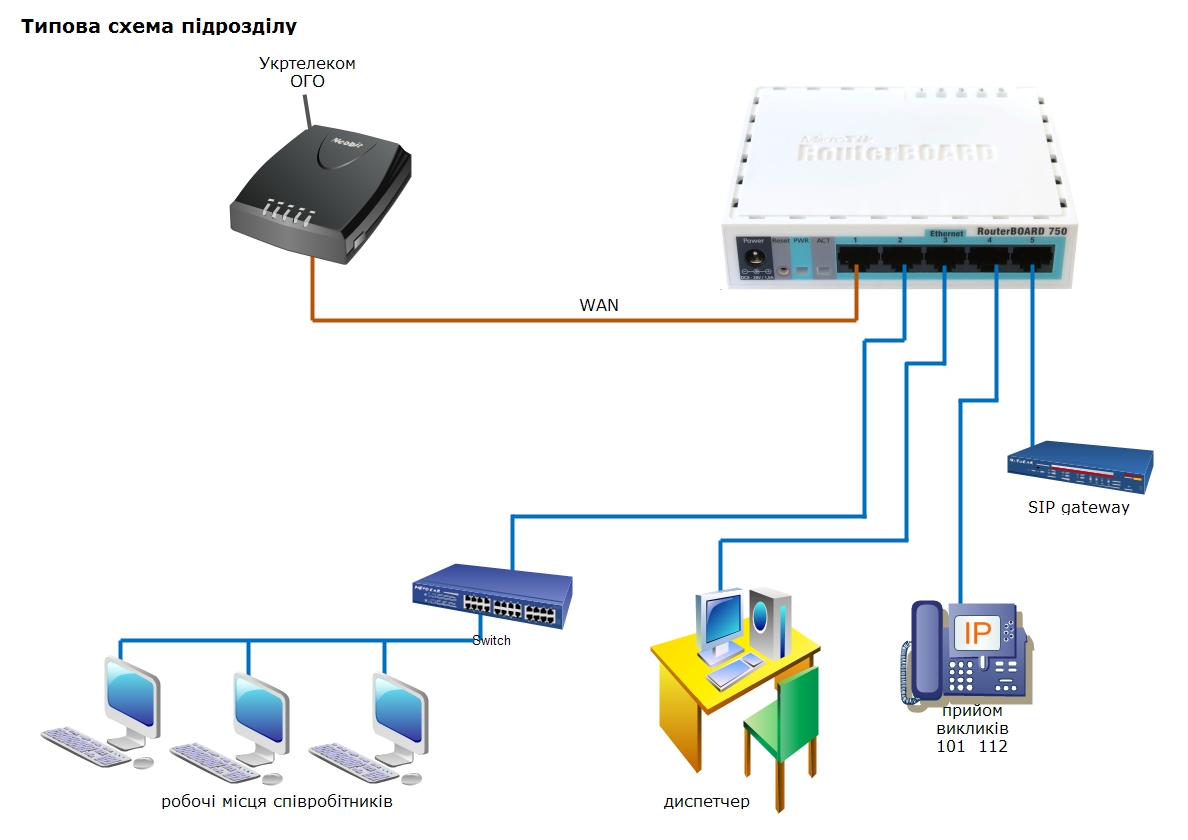

Типова схема підключення обладнання підрозділу буде така:

Схема ІР адресації:

1 – mikrotik

2-7 резерв

8 – ІР камера

9-20 ІР телефони (VoІР шлюзи)

21-63 адмін резерв

64-190 робочий діапазон

194-254 – гостьовий діапазон

ADSL модем переводиться у режим бріджа і PPPoE з’єднання піднімається на mikrotik’у. Якщо сесію піднімає модем, то NAT ADSL модема не справляється із навантаженням. Так, як Укртелеком останнім часом переводить авторизацію модемів на DHCP, в такому випадку модем все одно в режимі бріджа, а на mikrotik активується DHCP клієнт.

Настройку Mikrotik можна проводити за допомогою графічної програми Winbox. Програма дозволяє підключатися до девайса по МАК адресу, що не потребує проведення зміни ІР адреси ПК для роботи в одному ІР діапазоні із пристроєм!!!

Також можна підключитися через SSH, TELNET в командному режимі.

Отже основні настройки.

Перший порт у нас WAN, 2-5 порти – локальна мережа.

/interface ethernet

set [ find default-name=ether1 ] comment=WAN

set [ find default-name=ether2 ] comment=”LAN 192.168.12.0/24″

set [ find default-name=ether3 ] master-port=ether2

set [ find default-name=ether4 ] master-port=ether2 speed=10Mbps

set [ find default-name=ether5 ] comment=”SIP 192.168.12.111″ master-port=ether2

Створення l2tp-client підключення до ГУ

/interface l2tp-client

add comment=”VPN MNS” connect-to=25.25.25.25 disabled=no max-mru=1430 \

max-mtu=1430 name=l2tp-mns password=33445566 user=l2tp12dprz

Створення pptp-client підключення до ГУ

/interface pptp-client

add connect-to=25.25.25.25 max-mru=1420 max-mtu=1420 name=pptp-to-mns password=12qwaszx user=pptp12dprz

Оголошуємо пул ІР адрес для серверу DHCP, в які будуть попадати вперше включені клієнти

/ip pool

add name=dhcp_pool1 ranges=192.168.12.240-192.168.12.254

Підключення для Укртелеком ОГО виглядає так

/interface pppoe-client

add comment=”Internet Ukrtelecom OGO” disabled=no interface=ether1 name=pppoe-out1 password=gYVU49RT5 profile=default-encryption user=512238077

Настройка 2-го порта

/ip address

add address=192.168.12.1/24 interface=ether2 network=192.168.12.0

Статичні клієнти

/ip dhcp-server lease

address=192.168.12.11 client-id=1:68:7f:74:57:72:ca comment=”Voip PAP2T Linksys” mac-address=68:7F:74:57:72:CA server=dhcp1

Настройка dhcp сервера

/ip dhcp-server network add address=192.168.12.0/24 dns-server=192.168.2.2,192.168.2.1,8.8.8.8,8.8.4.4 gateway=192.168.12.1 ntp-server=192.168.2.41

Захищаємо наш роутер від перебору паролів

/ip firewall filter add action=drop chain=input comment=”drop ftp brute forcers” dst-port=21 \ protocol=tcp src-address-list=ftp_blacklist add action=add-dst-to-address-list address-list=ftp_blacklist \ address-list-timeout=3h chain=output content=”530 Login incorrect” \ protocol=tcp add chain=output content=”530 Login incorrect” dst-limit=\ 1/1m,9,dst-address/1m protocol=tcp add action=drop chain=input comment=”drop ssh brute forcers” dst-port=22 protocol=tcp src-address-list=ssh_blacklist add action=add-src-to-address-list address-list=ssh_blacklist \ address-list-timeout=1w3d chain=input connection-state=new dst-port=22 protocol=tcp src-address-list=ssh_stage3 add action=add-src-to-address-list address-list=ssh_stage3 \ address-list-timeout=1m chain=input connection-state=new dst-port=22 protocol=tcp src-address-list=ssh_stage2 add action=add-src-to-address-list address-list=ssh_stage2 \ address-list-timeout=1m chain=input connection-state=new dst-port=22 protocol=tcp src-address-list=ssh_stage1 add action=add-src-to-address-list address-list=ssh_stage1 \ address-list-timeout=1m chain=input connection-state=new dst-port=22 protocol=tcp

також заборонимо клієнтам, що отримали ІР адресу із гостьового діапазону виходити за межі своєї мережі

/ip firewall filter

add action=drop chain=forward dst-address=!192.168.12.0/24 src-address=192.168.12.192/26

… а робочому діапазону заборонимо вихід в інтернет через власний НАТ

add action=drop chain=forward dst-address=!192.168.0.0/16 src-address=192.168.12.64/26

Включимо НАТ

/ip firewall nat

add action=masquerade chain=srcnat comment=”Added by webbox” out-interface=pppoe-out1 to-addresses=0.0.0.0

якщо треба прокинути порт, то так

add action=netmap chain=dstnat disabled=yes dst-port=554 in-interface=pppoe-out1 protocol=tcp to-addresses=192.168.12.8 to-ports=554

Настройка маршрутизації

/ip route

add distance=2 gateway=pppoe-out1

Маршрут на мережу ГУ

add distance=1 dst-address=192.168.2.0/24 gateway=l2tp-mns

Виключимо сервіси, якими не користуємося

/ip service

set telnet disabled=yes

set ftp disabled=yes

set ssh disabled=yes

set api disabled=yes

Настройка часу

/system clock

set time-zone-name=Europe/Kiev

/system ntp client

set enabled=yes mode=unicast primary-ntp=192.168.2.41 secondary-ntp=192.168.2.2

Для можливості підключення до маршрутизатору напряму із інтернету, настроюємо сервіс ddns.

1. Настройка скрипта

/system script

add name=ChangeIP policy=\

ftp,reboot,read,write,policy,test,winbox,password,sniff,sensitive,api \

source=”:global ddnsuser \”usermns02\”\r\

\n:global ddnspass \”mnsuser\”\r\

\n:global ddnshost \”12dprc.dns-dns.tv\”\r\

\n:global ddnsinterface \”pppoe-out1\”\r\

\n\r\

\n:global ddnssystem (\”mt-\” . [/system package get [/system package find\

\_name=system] version] )\r\

\n:global ddnsip [ /ip address get [/ip address find interface=\$ddnsinter\

face] address ]\r\

\n:global ddnslastip\r\

\n\r\

\n:if ([:len [/interface find name=\$ddnsinterface]] = 0 ) do={ :log info \

\”DDNS: No interface named \$ddnsinterface, please check configuration.\” \

}\r\

\n\r\

\n:if ([ :typeof \$ddnslastip ] = \”nothing\” ) do={ :global ddnslastip 0.\

0.0.0/0 }\r\

\n\r\

\n:if ([ :typeof \$ddnsip ] = \”nothing\” ) do={\r\

\n\r\

\n:log info (\”DDNS: No ip address present on \” . \$ddnsinterface . \”, p\

lease check.\”)\r\

\n\r\

\n} else={\r\

\n\r\

\n :if (\$ddnsip != \$ddnslastip) do={\r\

\n\r\

\n :log info \”DDNS: Sending UPDATE!\”\r\

\n :log info [ :put [/tool dns-update name=\$ddnshost address=[:pick \$\

ddnsip 0 [:find \$ddnsip \”/\”] ] key-name=\$ddnsuser key=\$ddnspass ] ]\r\

\n :global ddnslastip \$ddnsip\r\

\n\r\

\n } else={ \r\

\n\r\

\n :log info \”DDNS: No changes necessary.\”\r\

\n\r\

\n }\r\

\n\r\

\n}\r\

\n”

Запустимо виконання цього скрипта

/system scheduler

add interval=5m name=schedule1 on-event=ChangeIP policy=\

ftp,reboot,read,write,policy,test,winbox,password,sniff,sensitive\

,api start-time=startup

Ось такі мінімальні настройки забезпечують роботу мережі в підрозділі. На випадок, коли з’являються “хитрий” користувач, що вручну вказує ір адресу ПК із адмін діапазону проводиться робота щодо моніторингу ARP таблиці. Якщо там присутній ІР, що не закріплений статично через DHCP, то даний МАС блокується на роутері. Подальше включення відбувається після надання пояснення щодо порушення дисципліни при роботі в інформаційно-телекомунікаційній мережі (за що кожен співробітник особисто підписується в аркуші ознайомлення).

Також, настроєно черги пріоритету голосового трафіку, та скрипт, що відсилає на електронну пошту свою backup конфігурацію.

Доступ до інтернет користувачів підрозділу організовано через проксі сервер, що розміщений в ГУ. Прямий доступ ЗАБОРОНЕНО!